A finales de junio de 2025, la FDA publicó su Guía actualizada sobre ciberseguridad en dispositivos médicos: consideraciones del sistema de calidad y contenido para presentaciones previas a la comercialización. En esta guía, la FDA enfatiza la expectativa de que los riesgos y vulnerabilidades de ciberseguridad se aborden en un modelo de amenazas. Se deben implementar prácticas de ciberseguridad para respaldar los productos desde el diseño inicial hasta el final de su vida útil. Se deben considerar protecciones de ciberseguridad adecuadas en las entradas de diseño durante el desarrollo y no se deben “añadir” una vez finalizado el desarrollo.

Si es o será un desarrollador o fabricante responsable de un dispositivo médico conectado, debe profundizar en el proceso de ciberseguridad ahora.

Existen varios estándares, como ANSI/AAMI SW96:2023 e IEC 81001-5-1:2021, que son ampliamente reconocidos en los EE. UU. y la UE y detallan qué actividades y resultados deben considerarse en la evaluación de riesgos de ciberseguridad para el software de dispositivos médicos. Este breve artículo se centra en realizar el análisis que es la parte central del modelo de amenazas a la ciberseguridad. El objetivo de este artículo es brindar información sobre cómo realizar evaluaciones de riesgos de seguridad que afectan toda la vida útil de un dispositivo médico o del software de un dispositivo médico.

Planificación de la ciberseguridad de los dispositivos

Desde una perspectiva previa a la comercialización, los elementos clave de un análisis de valores son los siguientes:

Figura 1 – Pasos de ciberseguridad en el análisis de riesgos

Además de la planificación de la ciberseguridad, las empresas de dispositivos médicos ahora deben implementar un marco selecto en su sistema de calidad. Para alcanzar cierto nivel de cumplimiento, algunas empresas cometen el error de abordar el cumplimiento invirtiendo en una opción de software de “una herramienta que lo hace todo”. Sin embargo, es probable que esto pase por alto la verdadera necesidad de ciberseguridad en su organización. La solución holística es la aplicación de un marco seguro de desarrollo de productos que tenga en cuenta las actividades y tareas a lo largo de todo el ciclo de vida del producto (TPLC). Es necesario dedicar recursos al desarrollo y actualización de procesos y SOP, pero el núcleo de un proceso sólido es establecer un método eficaz y eficiente de evaluación de riesgos. El método de evaluación de riesgos se presenta como evaluación de riesgos de seguridad en la sección de análisis de la Figura 1.

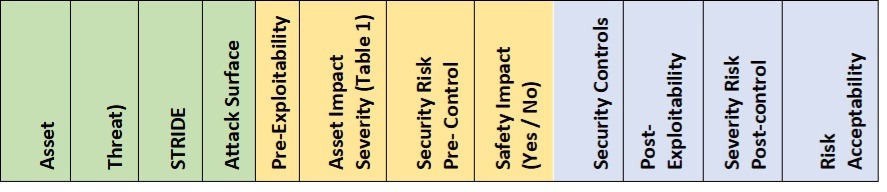

Centrarse en los activos en la tabla de análisis de seguridad

La evaluación de riesgos de seguridad se utiliza para identificar posibles controles de riesgos de seguridad e identificar vulnerabilidades. Se deben crear dos tablas: una tabla de evaluación de riesgos, que identifica y gestiona los controles de riesgos de seguridad, y la tabla de vulnerabilidades en curso, que rastrea las vulnerabilidades actuales. Las dos tablas de análisis pueden estar contenidas en pestañas separadas de una tabla simple porque tienen capacidades de filtrado y clasificación que permiten la gestión de las tablas a largo plazo. El contenido de la tabla de evaluación de riesgos se presenta en la Tabla 1, que trata de los controles de seguridad.

Tabla 1 – Tabla de análisis de evaluación de riesgos de seguridad

El foco de la evaluación de riesgos de seguridad debe estar en los activos definidos en la arquitectura de seguridad y en cómo las amenazas pueden explotar las vulnerabilidades para comprometer los activos.

Los activos son elementos relacionados con la seguridad que tienen valor para el usuario, el paciente, la organización de usuarios y la empresa. Los activos generalmente pueden incluir:

- Datos procesados y almacenados en el producto (por ejemplo, registros, datos operativos o de clientes, datos de configuración)

- Datos de naturaleza personal (por ejemplo, información de salud protegida/PHI)

- Datos de acceso (por ejemplo, contraseñas, datos de acceso, claves)

- Software/firmware del producto

- Servicios de terceros (por ejemplo, servicios en la nube, bibliotecas de código abierto, API).

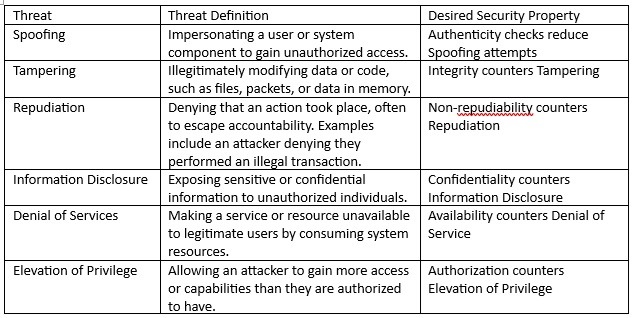

El análisis debe incluir amenazas razonablemente prácticas a cada uno de los activos. El modelo STRIDE se puede aplicar para identificar la amenaza potencial en cada línea de análisis. El modelo STRIDE predeterminado y la propiedad de seguridad deseada se enumeran en la Tabla 2 a continuación.

Tabla 2 – Definiciones de pasos

Identificación de vulnerabilidades

Además de la evaluación de riesgos de seguridad, como ya se mencionó, se debe mantener una tabla separada de vulnerabilidades actuales. Esta tabla contiene las vulnerabilidades conocidas identificadas en el dispositivo. Las vulnerabilidades son fallas o debilidades que podrían ser aprovechadas por posibles fuentes de amenazas. Las vulnerabilidades se pueden identificar mediante:

- Identificar vulnerabilidades en la evaluación de riesgos de seguridad.

- Análisis y pruebas de la penetración de ciberseguridad del producto.

- mediante análisis estático, escaneando software desarrollado internamente utilizando la herramienta SAST (Static Application Security Testing).

- a través de un escaneo de análisis dinámico utilizando la herramienta DAST (Dynamic Application Security Testing).

- Revisión de catálogos existentes, como la Lista de exposición y vulnerabilidades comunes, la Base de datos nacional de vulnerabilidad (NVD), el ISAC nacional de salud y las notas de la versión SOUP/COTS.

- identificados mediante escaneo de vulnerabilidades utilizando una herramienta de análisis de composición de software (SCA) para OTS o componentes de código abierto.

La evaluación de las vulnerabilidades conocidas es necesaria antes del lanzamiento de cualquier producto y se mantiene hasta que se suspende el producto. A medida que se identifican y solucionan las vulnerabilidades, se pueden eliminar de la tabla de análisis de vulnerabilidades en curso. Las acciones sobre las vulnerabilidades están impulsadas por la vulnerabilidad y la determinación de la gravedad de la vulnerabilidad. cvss Puntaje. El modelo de evaluación CVSS identifica seis elementos básicos en su matriz para cada una de las vulnerabilidades identificadas: Vector de Ataque (AV), Complejidad del Ataque (AC), Privilegios Requeridos (PR), Interacción del Usuario (UI), Alcance (S) e Impacto (CIA), midiendo la confidencialidad, integridad y pérdida de disponibilidad.

Determinar el impacto de las amenazas.

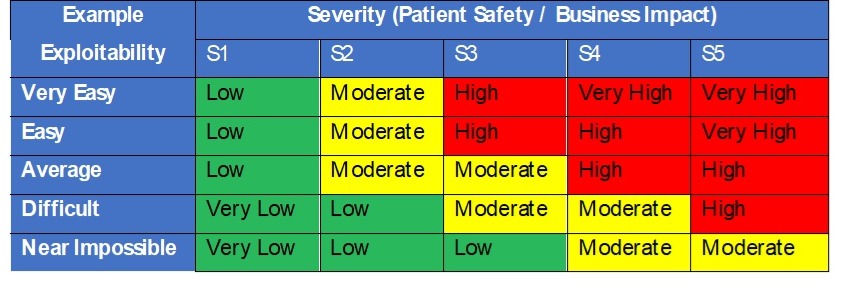

En el análisis de riesgos de seguridad, sabemos que el riesgo es la combinación de gravedad y probabilidad de daño (Riesgo = P x S). Sin embargo, para el análisis de riesgos de seguridad, la FDA recomienda considerar la explotabilidad de una vulnerabilidad potencial versus la probabilidad de un ataque exitoso. La explotabilidad debe basarse en qué tan vulnerable es un sistema a verse comprometido. Cuanto mejores sean los controles de seguridad, menor será el riesgo. La evaluación de la aceptabilidad de las amenazas a los activos y las vulnerabilidades debe realizarse utilizando una matriz de tablas como la de la Tabla 3, basada en la gravedad del daño y la explotabilidad.

Tabla 3: Tabla de decisión sobre la explotabilidad y la gravedad de la seguridad

Los riesgos más altos requerirían controles de riesgo documentados en la tabla de evaluación de vulnerabilidades para reducir su explotabilidad y el riesgo general. Luego, los controles de riesgos deben determinar los requisitos del diseño y luego verificar su eficacia durante la verificación del diseño.

Diploma

El análisis de seguridad de riesgos y vulnerabilidades debe mantenerse en dos tablas porque una es necesaria para identificar y mantener los riesgos de seguridad y la otra es una lista actualizada de vulnerabilidades que deben actualizarse periódicamente después de la publicación. Estas dos tablas de análisis deben actualizarse periódicamente y la lista de vulnerabilidades en ejecución se utiliza para aplicar parches y notificar al cliente durante el mantenimiento del producto.

Ya sea que su organización recién esté comenzando o ya se encuentre en un punto más alto en el espectro de madurez de la ciberseguridad, para lograr un marco de ciberseguridad sólido y eficiente, centrarse en el formato y el análisis de las prácticas centrales es una prioridad y conduce a mejores decisiones sobre herramientas y mejoras en la eficiencia y competencia de los procesos.

Foto: Traitov, Getty Images

Bob BarrettVicepresidente de Ingeniería de Sistemas Espectro completoes un líder técnico experimentado y formador de equipos con un enfoque en resultados. Tiene fortalezas técnicas adquiridas a lo largo de más de 30 años en ingeniería de sistemas de dispositivos médicos, validación de sistemas y software, análisis de riesgos de seguridad, gestión de calidad y gestión de proyectos. Bob pasó 15 años en la división de administración de medicamentos de Baxter, donde dirigió el grupo de ingeniería de sistemas. Bob desempeña el papel de entrenador de jugadores en Full Spectrum, lidera el equipo de ingeniería de sistemas y brinda sus conocimientos profundos directamente a los clientes. Bob cree firmemente en las técnicas de gestión de proyectos basadas en la cadencia. Su capacidad para ser práctico o liderar equipos multifuncionales acelera los programas de desarrollo médico de los clientes desde el concepto hasta el mercado.

Este artículo aparece en el Influencer de MedCity Programa. A través de MedCity Influencer, cualquiera puede publicar sus puntos de vista sobre negocios e innovación en la atención médica en MedCity News. Haga clic aquí para descubrir cómo.